* LƯU Ý : Bán tối đa 7,450 Tether/giao dịch/TKNH, tối thiểu 500 Tether/giao dịch, các giao dịch chuyển vượt hạn mức tối đa sẽ không được xử lý. Giao dịch sau 30 phút sẽ tự hủy nếu không nhận được Tether. Chúc Quý Khách một ngày tốt lành.

| $ Coin | Mua | Bán |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|||

|---|---|---|---|

| Loại | Đồng | Số lượng | Thời gian |

| Mua | USDT | 7,499 | 03-10-2025 08:59:12 |

| Mua | USDT | 7,499 | 03-10-2025 08:59:12 |

| Mua | USDT | 6,728 | 03-10-2025 08:59:12 |

Cryptojacking Là Gì? Kiến Thức Cần Phải Biết Cho Người Dùng Tiền Điện Tử

Khi tiền điện tử ngày càng trở nên phổ biến, phần mềm độc hại đã được tạo ra để đánh cắp sức mạnh khai thác từ các cá nhân, tổ chức và công ty thông qua một quy trình được gọi là cryptojacking. Thủ phạm của dạng phần mềm độc hại mới này không lấy cắp thông tin xác thực của bạn. Thay vào đó, họ bí mật tải các tác vụ khai thác mật mã tốn nhiều tài nguyên sang thiết bị của bạn mà bạn không hề biết. Hướng dẫn này giải thích chi tiết về hoạt động tấn công bằng tiền điện tử, bao gồm các phương pháp của kẻ tấn công, một số ví dụ thực tế và cách bạn có thể giảm nguy cơ bị tấn công bằng tiền điện tử xảy ra với mình.

CRYPTOJACKING LÀ GÌ?

Cryptojacking là một âm mưu liên quan đến việc sử dụng trái phép thiết bị của người khác (máy tính, máy tính bảng, điện thoại thông minh hoặc máy chủ) để khai thác tiền điện tử.

Thay vì chi tiền cho phần cứng khai thác tiền điện tử, tin tặc cài đặt phần mềm độc hại vào thiết bị của nạn nhân để khai thác tiền điện tử mà họ không hề biết hoặc đồng ý. Bằng cách đánh cắp tài nguyên máy tính, những kẻ đào tiền điện tử có được lợi thế không công bằng so với những người khai thác Bitcoin hợp pháp mà không phải chịu chi phí tốn kém.

Thật không may, hầu hết mọi người không nhận ra họ đã bị tấn công. Đó là bởi vì tin tặc đã thiết kế phần mềm độc hại được sử dụng trong tấn công bằng tiền điện tử để ẩn giấu nạn nhân. Điều xấu vẫn gây ra hậu quả vì nó làm chậm các quá trình khác của thiết bị, rút ngắn tuổi thọ của thiết bị và tăng hóa đơn tiền điện của bạn. Nếu bạn nhận thấy máy tính của mình chạy chậm hoặc sử dụng quạt nhiều hơn bình thường thì có khả năng bạn là nạn nhân của việc tấn công bằng tiền điện tử.

Kiếm tiền nhanh chóng là động lực chính đằng sau phương pháp này, đặc biệt vì việc thu lợi nhuận từ việc khai thác tiền điện tử có tính cạnh tranh cao. Do đó, tội phạm mạng muốn khai thác tiền điện tử mà không phải trả chi phí.

Hơn nữa, bọn tội phạm còn nhắm mục tiêu từ virus công cụ tìm kiếm, email lừa đảo, kỹ thuật xã hội và các liên kết độc hại. Không giống như các cuộc tấn công như cuộc tấn công 51% hay cuộc tấn công Vampire, phương pháp này nhắm vào người dùng cá nhân, bao gồm cả những người không có kiến thức hoặc quan tâm đến tiền điện tử.

CRYPTOJACKING PHỔ BIẾN ĐẾN MỨC NÀO?

Tấn công bằng tiền điện tử là một trong những mối đe dọa mạng phổ biến nhất và được che giấu kỹ lưỡng trong ngành công nghiệp tiền điện tử, đã đạt đến đỉnh điểm từ năm 2017 đến năm 2018. Quý đầu tiên của năm 2018 đặc biệt nổi tiếng, với báo cáo của Fortune cho thấy hoạt động tấn công tiền điện tử dựa trên Android đã tăng 4.000%. sự cố. Trong thời gian đó, tin tặc đã xâm chiếm phần cứng ngày càng mạnh mẽ, chẳng hạn như vụ tấn công khét tiếng vào hệ thống điều khiển của một công ty cung cấp nước ở Châu Âu.

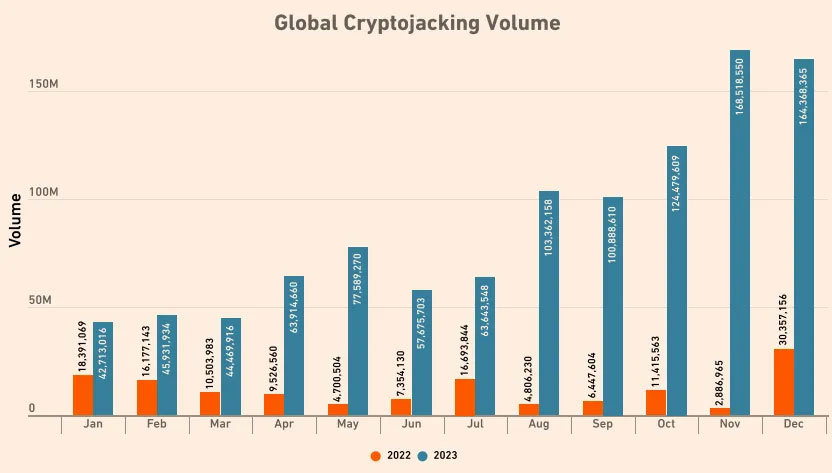

Ít nhất 332 triệu cuộc tấn công đã được báo cáo trong nửa đầu năm 2023, dẫn đến mức tăng đáng kinh ngạc 399% kể từ năm 2022.

Một báo cáo của SonicWall đã quan sát thấy thủ phạm tấn công tiền điện tử đã thay đổi vị trí mục tiêu của chúng trong thời gian gần đây. Theo báo cáo, Bắc Mỹ đã trải qua mức tăng đột biến 36% so với cùng kỳ năm trước, trong đó Châu Âu và Châu Á đều chứng kiến mức tăng ba chữ số, với mức kỷ lục trước đây là gấp 6,5 lần vào năm 2022 so với năm 2021. Báo cáo tương tự cũng lưu ý thêm rằng những kẻ tấn công đang mở rộng phạm vi của mình ra ngoài các cuộc tấn công dựa trên Windows và ngày càng nhắm mục tiêu vào các máy chủ Redis và Linux là mục tiêu phổ biến.

Báo cáo tương tự năm 2023 cho rằng sự gia tăng của kiểu tấn công này là do những kẻ lừa đảo chuyển từ ransomware thông thường sang các lựa chọn thay thế cấu hình thấp. Ví dụ, nhóm hack nổi tiếng AstraLocker tuyên bố họ sẽ ngừng hoạt động để theo đuổi hoạt động tấn công bằng tiền điện tử.

Tin tặc ngày càng trở nên sáng tạo và táo bạo khi các trường hợp tấn công bằng tiền điện tử ngày càng gia tăng. Với hàng nghìn người sử dụng các mạng như vậy trên nhiều thiết bị, một số trường đại học thậm chí đã buộc phải đóng cửa mạng của họ.

CRYPTOJACKING HOẠT ĐỘNG NHƯ THẾ NÀO?

Tấn công bằng tiền điện tử rất phổ biến vì đây là một hoạt động lén lút, ít rào cản và mang lại lợi nhuận cao. Ví dụ: tin tặc lén lấy tập lệnh phần mềm độc hại của chúng, thường là một số dòng mã JavaScript đơn giản, vào thiết bị của bạn khi duyệt trang web.

Sau khi thiết bị của bạn bị nhiễm virus, tập lệnh khai thác tiền điện tử sẽ chạy ở chế độ nền mà không bị phát hiện, khai thác tiền điện tử, điển hình là các mã thông báo Monero (XMR) nặng về CPU tập trung vào tính ẩn danh.

Tin tặc thường gửi email lừa đảo đến nạn nhân và dụ họ nhấp vào liên kết hoặc tải mã độc xuống thiết bị của họ. Ngoài ra, những kẻ tấn công mật mã có thể sử dụng các dòng lệnh mã hóa để lây nhiễm các trang web được nhúng trong mã HTML nhằm lây nhiễm các trang web. Khi nạn nhân mở trang web bị nhiễm độc, mã sẽ được kích hoạt và chương trình khai thác sẽ tự động chạy.

Ngoài ra còn có các loại phần mềm độc hại khai thác được lập trình để truyền vi-rút vào mạng thiết bị. Những kẻ tấn công cũng nhắm mục tiêu vào các tài nguyên máy tính hoặc trang trại máy chủ khổng lồ không có kiến trúc an ninh mạng mạnh mẽ và chúng càng không bị phát hiện lâu thì chúng càng khai thác được nhiều tiền điện tử bằng sức mạnh tính toán của máy của nạn nhân.

CÁC LOẠI TẤN CÔNG MẠNG

Ba loại tấn công cryptojacking chính biểu hiện dưới dạng lây nhiễm máy khai thác Bitcoin, bao gồm:

Khai thác tiền điện tử dựa trên tập tin

Khai thác tiền điện tử dựa trên tệp liên quan đến việc tải xuống phần mềm độc hại được thực thi trên thiết bị của nạn nhân. Hình thức khai thác tiền điện tử độc hại này nhắm vào máy tính của nạn nhân để sử dụng sức mạnh xử lý của nó để khai thác tiền điện tử.

Tin tặc phát tán phần mềm độc hại bằng nhiều phương pháp khác nhau, bao gồm các tệp đính kèm bị nhiễm, trang web độc hại hoặc tệp đính kèm bị xâm phạm. Sau khi phần mềm độc hại được kích hoạt, nó sẽ tự cài đặt trên hệ thống của thiết bị và chạy liên tục, kể cả sau khi khởi động lại. Tập lệnh bị nhiễm chạy trong nền của thiết bị, làm tăng mức tiêu thụ năng lượng trong khi làm giảm hiệu suất.

Khai thác tiền điện tử dựa trên trình duyệt

Phương pháp này đòi hỏi phải chèn mã JavaScript độc hại vào trang web hoặc quảng cáo để mã này thực thi khi người dùng không nghi ngờ truy cập vào trang web bị xâm nhập. Kiểu tấn công mã hóa này phụ thuộc vào khả năng xử lý khai thác của thiết bị của nạn nhân hoặc trình duyệt. Sau khi phần mềm độc hại được tiêm vào, JavaScript sẽ chạy bên trong trình duyệt và khai thác tiền điện tử mà chủ sở hữu không hề biết hoặc không đồng ý. Việc mã hóa dựa trên trình duyệt có thể lây nhiễm bất kỳ máy tính, máy tính bảng hoặc điện thoại thông minh nào truy cập trang web bị nhiễm.

Khai thác tiền điện tử dựa trên đám mây

Tấn công bằng mật mã dựa trên đám mây bao gồm kẻ tấn công truy cập trái phép vào cơ sở hạ tầng đám mây và lợi dụng các cài đặt bảo mật được cấu hình kém. Sau đó, hacker sử dụng tài nguyên đám mây bằng cách cài đặt phần mềm khai thác lợi dụng cài đặt bảo mật yếu.

Phần mềm khai thác bất hợp pháp sử dụng sức mạnh tính toán của máy chủ đám mây theo cách phân tán và phân tán. Thật không may, không dễ để phát hiện hoạt động tấn công bằng tiền điện tử dựa trên đám mây vì nó không ảnh hưởng trực tiếp đến thiết bị của người dùng, mặc dù nó vẫn dẫn đến chi phí vận hành cao hơn cho nhà cung cấp dịch vụ.

CÁC PHƯƠNG PHÁP TẤN CÔNG BẰNG CRYPTOJACKING

Có hai cách chính mà tin tặc xâm nhập vào thiết bị của nạn nhân để bí mật khai thác token tiền điện tử. Phương pháp dễ dàng nhất mà những kẻ tấn công bằng tiền điện tử sử dụng để đánh cắp sức mạnh tính toán của nạn nhân là gửi các email có vẻ hợp pháp đến mọi người, khuyến khích họ nhấp vào liên kết. Phần mềm độc hại khai thác tiền điện tử được nhúng vào thiết bị của họ bằng cách yêu cầu nạn nhân nhấp vào mã độc. Tập lệnh độc hại sau đó chạy ở chế độ nền, gửi kết quả thông qua cơ sở hạ tầng lệnh và điều khiển từ xa.

Phương pháp thứ hai liên quan đến việc đưa lỗi vào các trang web hoặc quảng cáo được gửi đến nhiều trang web. Tập lệnh sẽ tự động thực thi khi một quảng cáo bị nhiễm virus xuất hiện hoặc khi nạn nhân truy cập một trang web độc hại. Tin tặc sử dụng hai phương pháp này riêng lẻ hoặc kết hợp để tối đa hóa lợi nhuận của chúng.

Nguồn của phần mềm độc hại mã hóa

Một trong những cách tốt nhất để bảo vệ thiết bị của bạn khỏi rủi ro phần mềm độc hại tấn công bằng tiền điện tử là biết bạn có thể gặp nó ở đâu. Những nơi phổ biến nhất mà bạn có thể gặp lỗi khai thác tiền điện tử là trong các trò chơi và ứng dụng giả mạo kích hoạt khi ai đó tải chúng xuống. Những người khác có các trang web độc hại hoặc chuỗi cung ứng phần mềm bị nhiễm độc và tệp đính kèm email mà người dùng nhận được từ những người gửi không xác định.

Tin tặc cũng có thể chặn và xâm phạm các nhà cung cấp phần mềm xác thực để đưa lỗi vào hệ thống hoặc ứng dụng của nhà cung cấp.

TẠI SAO MỘT SỐ THỢ MỎ LẠI THỰC HIỆN CRYPTOJACK?

Khai thác Bitcoin hợp pháp là một cách sinh lợi để kiếm BTC và giống như bất kỳ hoạt động kinh doanh nào khác, một số thợ mỏ muốn tạo thu nhập mà không phải chịu các chi phí liên quan. Mặc dù phi đạo đức, nhưng việc khai thác tiền điện tử cho phép những người khai thác vô đạo đức khai thác tài nguyên của nạn nhân mà không nghi ngờ gì để khai thác tiền điện tử. Bằng cách tránh sử dụng phần cứng khai thác tiền điện tử đắt tiền và hóa đơn tiền điện lớn, họ thu được lợi nhuận mà không phải chịu chi phí lớn, khiến nó trở nên hấp dẫn đối với tội phạm mạng.

VÍ DỤ VỀ TẤN CÔNG BẰNG TIỀN ĐIỆN TỬ

Sau đây là một số ví dụ cho thấy các hoạt động tấn công tiền điện tử trước đây và tác động của chúng đối với các công ty mục tiêu.

Microsoft

Microsoft Store đã xác định 8 ứng dụng trong năm 2019 có liên quan đến hoạt động khai thác Bitcoin độc hại. Nhà sản xuất phần mềm nhận ra rằng các tài nguyên được sử dụng để khai thác tiền điện tử đều giống nhau, chính hãng do người dùng cài đặt. Microsoft cuối cùng đã loại bỏ các ứng dụng bị nhiễm độc dùng để khai thác Monero (XMR), mặc dù thiệt hại đã xảy ra. JavaScript được kẻ tấn công đưa vào ứng dụng đã khiến các thiết bị được nhắm mục tiêu gặp phải tình trạng hiệu suất bị giảm và chậm lại.

Los Angeles Times

Các hãng truyền thông cũng không tránh khỏi nguy cơ bị tấn công bằng tiền điện tử, trong đó The Los Angeles Times là nạn nhân vào năm 2018. Vụ việc nhắm vào một trang báo cáo nơi những người truy cập trang này đã bị nhiễm thiết bị của họ. Lỗi này không được chú ý trong một thời gian dài, có nghĩa là tin tặc đã sử dụng tài nguyên tính toán của nạn nhân để khai thác một lượng Monero đáng kể.

Coinhive

Ra mắt vào năm 2017 dưới dạng dịch vụ khai thác tiền điện tử, Coinhive cho phép chủ sở hữu trang web chèn mã JavaScript để cho phép họ khai thác mã thông báo Monero (XMR) trên trang web của họ.

Kế hoạch này, được gọi là “khai thác trên trình duyệt”, là một hình thức khai thác Bitcoin độc hại. Mặc dù Coinhive dự định cung cấp một phương pháp xác thực cho chủ sở hữu trang web để kiếm doanh thu từ trang web của họ mà không cần quảng cáo, nhưng những kẻ tấn công đã sử dụng nó để tiêm phần mềm độc hại mã hóa vào máy tính của nạn nhân. Coinhive cuối cùng sẽ ngừng hoạt động vào tháng 3 năm 2019 sau sự giám sát chặt chẽ của cơ quan quản lý và sự quan tâm của người dùng ngày càng giảm.

Mạng Palo Alto

Vụ tấn công tiền điện tử của Palo Alto Networks năm 2020 liên quan đến việc tin tặc cố gắng tấn công hình ảnh Docker để khai thác XMR. Palo Alto Networks đã phát hiện ra một kế hoạch khai thác tiền điện tử bất hợp pháp, cung cấp phần mềm độc hại cho hệ thống của nạn nhân thông qua hình ảnh Docker trên mạng Hub của họ, kiếm được số tiền khổng lồ 36.000 USD. Kế hoạch của những kẻ tấn công đã lây nhiễm hơn hai triệu hình ảnh đã phát triển mạnh vì người dùng khó phát hiện ra sự hiện diện của mã khai thác tiền điện tử.

CÁCH TỰ BẢO VỆ MÌNH TRƯỚC VIỆC TẤN CÔNG BẰNG TIỀN ĐIỆN TỬ

Bạn chỉ cần các biện pháp bảo mật tiền điện tử mạnh mẽ để tránh tải xuống phần mềm có hại. Tuy nhiên, người dùng phải thực hiện các bước để ngăn chặn tin tặc bí mật mã hóa thiết bị của họ để khai thác tiền mã hóa.

Các biện pháp bảo mật sau đây sẽ giúp bạn giữ an toàn trước những kẻ tấn công bằng tiền điện tử:

Cập nhật liên tục phần mềm và thiết bị của bạn: Bất kỳ bản cập nhật bảo mật phần mềm mới nào cũng khắc phục hiệu quả các lỗ hổng hiện có do tin tặc luôn tìm kiếm những điểm lỏng lẻo trong phần mềm và hệ thống.

Chỉ chấp nhận phần mềm từ các nguồn đáng tin cậy: Phần mềm từ các nguồn bất hợp pháp có thể chứa phần mềm độc hại khai thác tiền điện tử và sẽ thực thi ngay sau khi được cài đặt. Luôn xác nhận tính xác thực để đảm bảo bạn đang xử lý các nguồn chính thức trước khi tải xuống phần mềm và kiểm tra đánh giá.

Tránh xa các trang web đáng ngờ: Tránh các trang web phát trực tuyến bất hợp pháp, trang web torrent hoặc những trang lưu trữ phần mềm vi phạm bản quyền vì chúng thiếu cơ sở hạ tầng bảo mật hoặc giao thức an toàn mà bạn tìm thấy trên các trang web hợp pháp.

Kích hoạt trình chặn quảng cáo trong trình duyệt của bạn: Sử dụng trình chặn quảng cáo để phát hiện và chặn sâu xuất hiện dưới dạng cửa sổ bật lên, quảng cáo độc hại và công cụ tìm kiếm có chứa tập lệnh mã hóa.

Vô hiệu hóa JavaScript khi không sử dụng: JavaScript là một ngôn ngữ yêu thích của những kẻ tấn công mật mã sử dụng ngôn ngữ lập trình của nó. Bạn có thể tắt JavaScript bất cứ khi nào bạn không sử dụng nó để bảo vệ bản thân khỏi rủi ro bị tấn công bằng tiền điện tử.

Triển khai các quy trình xác thực mạnh mẽ: Xem xét triển khai các quy trình xác thực mạnh mẽ, chẳng hạn như sử dụng nhiều cách để xác minh danh tính người dùng trước khi cho phép người dùng truy cập vào hệ thống hoặc mạng của bạn. Điều này có thể giúp ngăn chặn tin tặc truy cập vào hệ thống nhạy cảm của bạn.

Bảo vệ tài nguyên đám mây: Bảo vệ dịch vụ điện toán đám mây của bạn khỏi bị tấn công bằng mật mã bằng cách mã hóa dữ liệu khi lưu trữ hoặc đang truyền, thường xuyên cập nhật phần mềm hoặc sử dụng xác thực mạnh.

Sử dụng tính năng bảo vệ chống bot: Sử dụng phần mềm hoặc các công nghệ hiện có khác để phát hiện và ngăn chặn bot mà kẻ tấn công có thể sử dụng để phát tán phần mềm độc hại. Bảo vệ chống bot có hiệu quả trong việc ngăn chặn phần mềm độc hại tiếp cận máy tính của bạn trên mạng.

BÁN TETHER

26,563 VNĐ

BÁN TETHER

26,563 VNĐ

BÁN KDG

1,000 VNĐ

BÁN KDG

1,000 VNĐ