* LƯU Ý : Bán tối đa 7,450 Tether/giao dịch/TKNH, tối thiểu 500 Tether/giao dịch, các giao dịch chuyển vượt hạn mức tối đa sẽ không được xử lý. Giao dịch sau 30 phút sẽ tự hủy nếu không nhận được Tether. Chúc Quý Khách một ngày tốt lành.

| $ Coin | Mua | Bán |

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|||

|---|---|---|---|

| Loại | Đồng | Số lượng | Thời gian |

| Mua | USDT | 7,499 | 03-10-2025 08:59:12 |

| Mua | USDT | 7,499 | 03-10-2025 08:59:12 |

| Mua | USDT | 6,728 | 03-10-2025 08:59:12 |

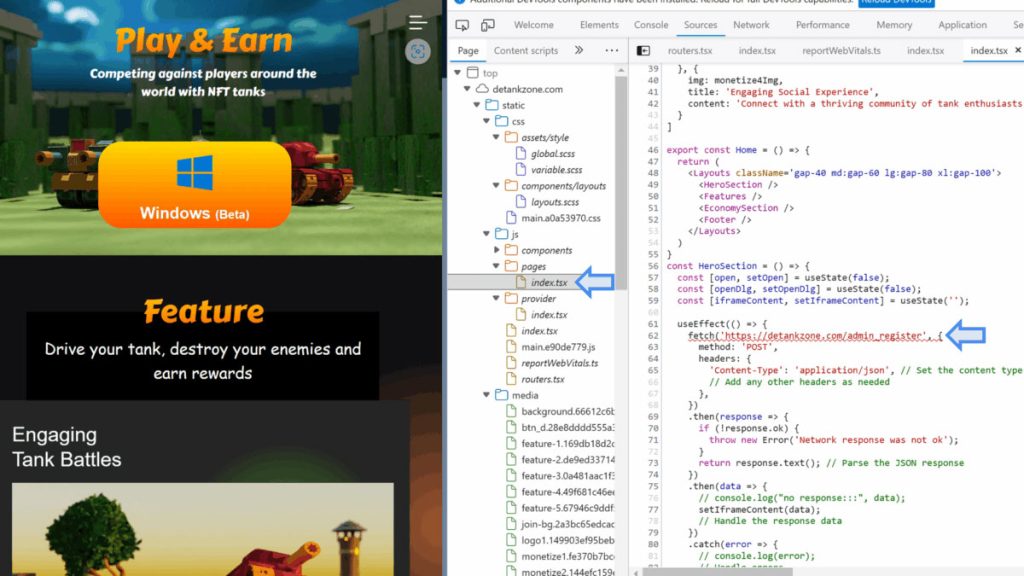

Tập Đoàn Lazarus Của Triều Tiên Tạo Game NFT Để Khai Thác Người Dùng Chrome

Nhóm Lazarus của Triều Tiên đã tạo ra một trò chơi blockchain để khai thác lỗ hổng trong trình duyệt Chrome của Google, cài đặt phần mềm gián điệp và đánh cắp thông tin đăng nhập ví tiền điện tử cùng với dữ liệu người dùng khác.

Trong báo cáo ngày 23 tháng 10, các nhà phân tích Vasily Berdnikovand và Boris Larin của công ty an ninh mạng Kaspersky Labs cho biết họ đã phát hiện ra lỗ hổng của Nhóm Lazarus vào tháng 5 và báo cáo với Google, công ty này đã khắc phục sự cố.

Theo Berdnikov và Larin, tin tặc trong Nhóm Lazarus đã sử dụng trò chơi này để dụ người dùng truy cập vào một trang web độc hại và lây nhiễm phần mềm độc hại Manuscript vào máy tính, phần mềm này đã được sử dụng từ ít nhất năm 2013.

Mã này cho phép tin tặc làm hỏng bộ nhớ của Chrome, cuối cùng cho phép chúng truy cập vào cookie, mã xác thực, mật khẩu đã lưu và lịch sử duyệt web của người dùng—mọi thứ chúng cần để đánh cắp tiền của người dùng.

Mã nguồn bị đánh cắp được sử dụng để tạo trò chơi

Bản thân trò chơi, DeTankZone hoặc DeTankWar, là một trò chơi đấu trường trực tuyến nhiều người chơi có thể chơi để kiếm được hoàn toàn với xe tăng không thể thay thế (NFT). Người chơi có thể chiến đấu với nhau trong cuộc thi trực tuyến.

Berdnikov và Larin cho biết Lazarus đã đánh cắp mã nguồn từ một trò chơi hợp pháp khác và quảng cáo phiên bản vi phạm bản quyền rất nhiều trên phương tiện truyền thông xã hội.

Trò chơi giả mạo có một trang web và hình ảnh quảng cáo được tạo bằng trí tuệ nhân tạo.

“Trên bề mặt, trang web này trông giống như một trang sản phẩm được thiết kế chuyên nghiệp cho một trò chơi xe tăng đấu trường trực tuyến nhiều người chơi (MOBA) dựa trên NFT (mã thông báo không thể thay thế) tài chính phi tập trung (DeFi), mời người dùng tải xuống phiên bản dùng thử”, Berdnikov và Larin cho biết.

“Nhưng đó chỉ là ngụy trang. Bên trong, trang web này có một tập lệnh ẩn chạy trong trình duyệt Google Chrome của người dùng, khởi chạy một lỗ hổng zero-day và trao cho kẻ tấn công quyền kiểm soát hoàn toàn PC của nạn nhân”.

Microsoft Security cũng đã đánh dấu trò chơi này trong một bài đăng vào tháng 5 trên X, lưu ý rằng trò chơi độc hại DeTankWar đang cung cấp phần mềm tống tiền tùy chỉnh mới mà Microsoft gọi là FakePenny.

Microsoft Security cho biết “Microsoft đã xác định được một tác nhân đe dọa mới của Triều Tiên, Moonstone Sleet (Storm-1789), kết hợp nhiều kỹ thuật đã được thử nghiệm và chứng minh là đúng đắn do các tác nhân đe dọa khác của Triều Tiên sử dụng với các phương pháp tấn công độc đáo nhằm mục đích tài chính và gián điệp mạng”.

“Moonstone Sleet được phát hiện lập ra các công ty và cơ hội việc làm giả để tiếp cận các mục tiêu tiềm năng, sử dụng các phiên bản trojan của các công cụ hợp pháp, tạo ra một trò chơi độc hại có tên là DeTankWar và phân phối một loại ransomware tùy chỉnh mới mà Microsoft đặt tên là FakePenny.”

Tổn thất do Lazarus Group ước tính lên tới hơn 3 tỷ đô la

Lazarus được cho là nhóm tin tặc tiền điện tử khét tiếng nhất kể từ khi xuất hiện vào năm 2009. Công ty an ninh mạng Recorded Future của Hoa Kỳ ước tính vào năm 2023 rằng tin tặc Triều Tiên đã đánh cắp hơn 3 tỷ đô la tiền điện tử trong sáu năm tính đến năm 2023.

Một báo cáo của Liên hợp quốc cũng phát hiện ra rằng tin tặc Triều Tiên đã đánh cắp một lượng lớn tài sản tiền điện tử vào năm 2022, với ước tính từ 630 triệu đô la đến hơn 1 tỷ đô la, sau khi các nhóm bắt đầu nhắm mục tiêu vào mạng lưới các công ty hàng không vũ trụ và quốc phòng nước ngoài.

Đồng thời, Bộ Tài chính Hoa Kỳ cũng cáo buộc Lazarus là thủ phạm chính đứng sau vụ tấn công Ronin Bridge năm 2022, khiến tin tặc chiếm đoạt hơn 600 triệu đô la tiền điện tử.

NHÀ GIAO DỊCH OTC TRUNG QUỐC YICONG WANG ĐÃ GIÚP TẬP ĐOÀN LAZARUS CHUYỂN TIỀN ĐIỆN TỬ BỊ ĐÁNH CẮP THÀNH TIỀN MẶT NHƯ THẾ NÀO

Yicong Wang, một nhà giao dịch OTC người Trung Quốc, đã rửa tiền mã hóa bị đánh cắp cho nhóm tin tặc khét tiếng của Triều Tiên có tên là Lazarus Group kể từ năm 2022.

Được biết đến với việc sử dụng các bút danh như Seawang, Greatdtrader và BestRhea977, Wang đã giúp chuyển đổi hàng chục triệu đô la tiền mã hóa bị đánh cắp thành tiền mặt thông qua chuyển khoản ngân hàng.

Nhà điều tra chuỗi ZachXBT đã vạch trần sự liên quan của Wang sau khi một nạn nhân liên hệ vào đầu năm để báo cáo rằng tài khoản của họ đã bị đóng băng sau khi hoàn tất giao dịch P2P với tên tội phạm. Họ cũng cung cấp cho Zach một địa chỉ ví TRON mà Wang sử dụng, lấy từ một cuộc trò chuyện trên WeChat.

Vai trò của Wang trong việc rửa tiền mã hóa bị đánh cắp

Nghiên cứu của Zach tiết lộ rằng Yicong Wang đã tạo điều kiện rửa tiền bị đánh cắp từ các vụ hack liên quan đến Lazarus như vụ hack Alex Labs, EasyFi, Bondly và nhà đồng sáng lập Irys.

Cụ thể, một địa chỉ do Wang kiểm soát đã hợp nhất 17 triệu đô la từ các vụ hack này, với 374.000 đô la USDT bị Tether đưa vào danh sách đen vào tháng 11 năm 2023. Sau danh sách đen này, số tiền còn lại đã nhanh chóng được chuyển đến Tornado Cash, sàn giao dịch tiền điện tử khét tiếng.

Từ tháng 11 đến tháng 12 năm 2023, 13 giao dịch, mỗi giao dịch trị giá 100 ETH đã được rút và chuyển đến một địa chỉ Ethereum khác. Vào cuối tháng 12, 45.000 đô la đã được chuyển đến TRON, cuối cùng đã đến các ví được liên kết với Wang.

Bất chấp những nỗ lực đưa các khoản tiền này vào danh sách đen của Tether, anh ta đã chuyển tiền hiệu quả thông qua các dịch vụ giao dịch tiền điện tử.

Cuộc tấn công của Lazarus vào Alex Labs vào tháng 5 năm 2024 đã gây ra khoản lỗ 4,5 triệu đô la. Ngay sau đó, một trong những địa chỉ bị hack đã gửi 470 ETH vào một giao thức riêng tư.

Số tiền tương tự đã được rút và chuyển đến hai địa chỉ mới trong vòng vài giờ. 449 ETH khác cũng theo cùng một mô hình từ ngày 27 đến 28 tháng 6 năm nay và đã kết thúc trong tài khoản của Wang.

Thêm nhiều tiền điện tử bị đánh cắp được rửa

Vào tháng 7, Lazarus Group đã phát động một cuộc tấn công khác, lần này nhắm vào người đồng sáng lập Irys. Họ đã sử dụng một chiến dịch email lừa đảo để đánh cắp 1,3 triệu đô la tiền điện tử. Số ETH bị đánh cắp đi theo cùng một lộ trình như trước, với Wang tạo điều kiện cho quá trình rửa tiền.

Vào ngày 31 tháng 7, 70,8 ETH bị đánh cắp đã được gửi vào một giao thức riêng tư, tiếp theo là 338 ETH khác. Một lần nữa, những khoản tiền này đã được gửi đến nhiều địa chỉ trước khi kết thúc trong ví TRON của Wang.

Đến ngày 13 tháng 8, Wang đã rửa thêm 1,5 triệu đô la USDT từ các vụ hack của Lazarus Group. Trong thời gian này, các khoản tiền đã được chuyển từ Ethereum sang TRON, liên kết trực tiếp đến tài khoản của anh ta.

Các cuộc điều tra về các giao dịch này cho thấy một địa chỉ Ethereum bị Tether đưa vào danh sách đen vào tháng 8, chứa 948K USDT, cũng được kết nối với Wang.

Trước khi bị đưa vào danh sách đen, 746.000 USDT đã được chuyển đến một trong những địa chỉ của anh ta. Wang không dừng lại ngay cả sau khi bị cấm khỏi các nền tảng lớn như Paxful và Noones vì rửa tiền.

Mặc dù các tài khoản của anh ta dưới các bí danh đã bị đóng, Wang vẫn tiếp tục thực hiện các giao dịch ngoài trang web, hỗ trợ Lazarus Group rửa tiền.

Mối đe dọa liên tục của Lazarus đối với ngành công nghiệp tiền điện tử

Tính đến ngày 23 tháng 10 năm 2024, Lazarus Group vẫn là một trong những mối đe dọa nguy hiểm nhất đối với ngành công nghiệp tiền điện tử. Họ tiếp tục thực hiện các vụ hack cấp cao, nhắm vào các nền tảng tập trung và phi tập trung.

Chỉ tính riêng năm 2024, nhóm tin tặc này đã chịu trách nhiệm cho nhiều vụ hack lớn. Vào tháng 7, chúng đã xâm phạm sàn giao dịch tiền điện tử Ấn Độ WazirX, gây ra khoản lỗ hơn 235 triệu đô la.

Chúng cũng nhắm vào các nền tảng tập trung như Stake.com, nơi đã mất 41 triệu đô la vào tháng 9 năm 2023 và Deribit, nơi đã chịu khoản lỗ 28 triệu đô la vào tháng 11 năm 2022.

Đầu tháng này, DOJ đã đệ đơn kiện để thu hồi hơn 2,67 triệu đô la tài sản kỹ thuật số bị đánh cắp có liên quan đến vụ hack Deribit và Stake.com. Nhưng những nỗ lực này chỉ chiếm một phần nhỏ trong tổng số tiền bị Lazarus đánh cắp.

BÁN TETHER

26,561 VNĐ

BÁN TETHER

26,561 VNĐ

BÁN KDG

1,000 VNĐ

BÁN KDG

1,000 VNĐ